解决方法:

首先找到这个文件/phpcms/modules/content/down.php

修复处有3处。

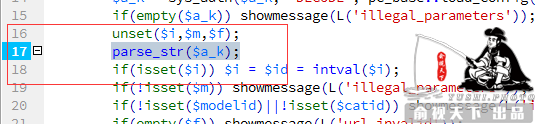

搜索如下代码(17行):

|

parse_str($a_k);

|

如下图:

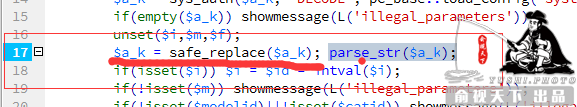

将17行直接替换为如下代码:

|

$a_k = safe_replace($a_k); parse_str($a_k);

|

修改后如下图:

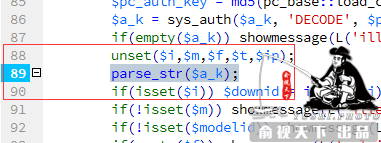

搜索如下代码(89行):

|

parse_str($a_k);

|

如下图:

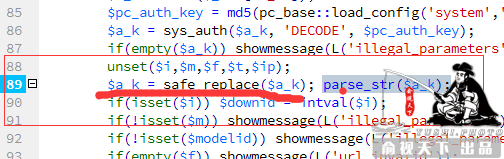

将89行直接替换为如下代码:

|

$a_k = safe_replace($a_k); parse_str($a_k);

|

修改后如下图:

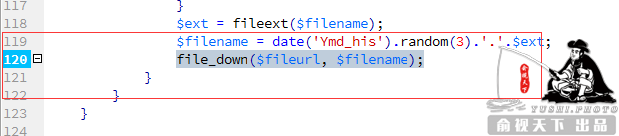

搜索如下代码(120行):

|

file_down($fileurl, $filename);

|

如下图:

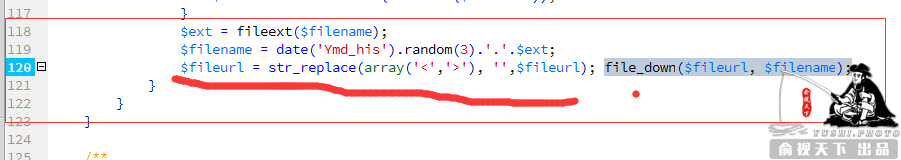

将120行直接替换为如下代码:

|

$fileurl = str_replace(array('<','>'), '',$fileurl); file_down($fileurl, $filename);

|

修改后如下图:

修改完后保存上传更新,然后在阿里云点击修复即可。

以上就是俞视天下为各位提供的,阿里云提示:“phpcms前台注入导致任意文件读取漏洞”的解决方案!

如果您未进行二次开发可以下载懒人包,请您下载当前服务器中的文件下来,进行备份后在进行修改上传复制操作!

鄂公网安备 42090202000212号

鄂公网安备 42090202000212号